Les Clio et Megane de Renault interdites à la vente : que se passe-t-il en Allemagne ?

Renault compte faire appel de la décision de justice.

Avec l’adoption du projet de loi de finances pour 2026, les éditeurs de logiciels de caisse ont retrouvé la faculté d’attester eux-mêmes de la conformité de leur solution, un an après que la certification par un organisme tiers avait été rendue obligatoire. Une mesure salutaire pour la pérennité des logiciels libres de caisse.

La loi de finances pour 2025 avait supprimé la possibilité, pour les éditeurs, d’attester eux-mêmes de la conformité des fonctionnalités d’encaissement de leur logiciel. Ils étaient dès lors tenus de passer par la certification, une procédure lourde et très mal adaptée à la réalité des marchés informatiques et à l’innovation, en particulier pour les logiciels libres. Une réforme actée sans réelle consultation, sans étude d’impact préalable et sans que l’administration fiscale ait exprimé de problème avec le dispositif.

L’April s’est mobilisée, tout au long de 2025, au côté des membres de l’écosystème, pour revenir sur cette réforme.

C’est dans le cadre du projet de loi de finances pour 2026, adopté le lundi 2 février, après une longue procédure et dans un contexte politique tendu, que l’« auto-attestation » a finalement été rétablie. Une mesure salutaire pour la pérennité des logiciels libres de caisse, inscrite à l'article 125 du projet de loi.

Article 125 :

Le code général des impôts est ainsi modifié :

1° Le 3° bis du I de l’article 286 est complété par les mots : « ou par une attestation individuelle de l’éditeur, conforme à un modèle fixé par l’administration » ;

2° Au premier alinéa de l’article 1770 duodecies, après le mot : « production », sont insérés les mots : « de l’attestation ou ».

Il ne s’agit pas ici de se prononcer sur la procédure retenue, ni sur le reste du contenu de cette loi de finances. Quoi qu’il en soit, le rétablissement de l’« auto-attestation » est une très bonne nouvelle, tant pour celles et ceux qui développent ou proposent des prestations autour de ces solutions, que pour les personnes qui souhaitent utiliser des logiciels libres pour leurs encaissements. Même s’il est regrettable que de nombreux acteurs économiques du libre aient dû se lancer dans une fastidieuse et coûteuse procédure de certification ou bien envisager des modifications profondes de leur modèle.

Un grand merci à l’ensemble des membres des écosystèmes des logiciels libres proposant des solutions d’encaissement. Sans leur engagement, ce résultat n’aurait sans doute pas été possible. L’April restera vigilante pour que l’« auto-attestation » ne soit pas à nouveau remise en cause sans étude d’impact sérieuse.

Court résumé de la longue procédure qui a conduit à ce résultat :

Commentaires : voir le flux Atom ouvrir dans le navigateur

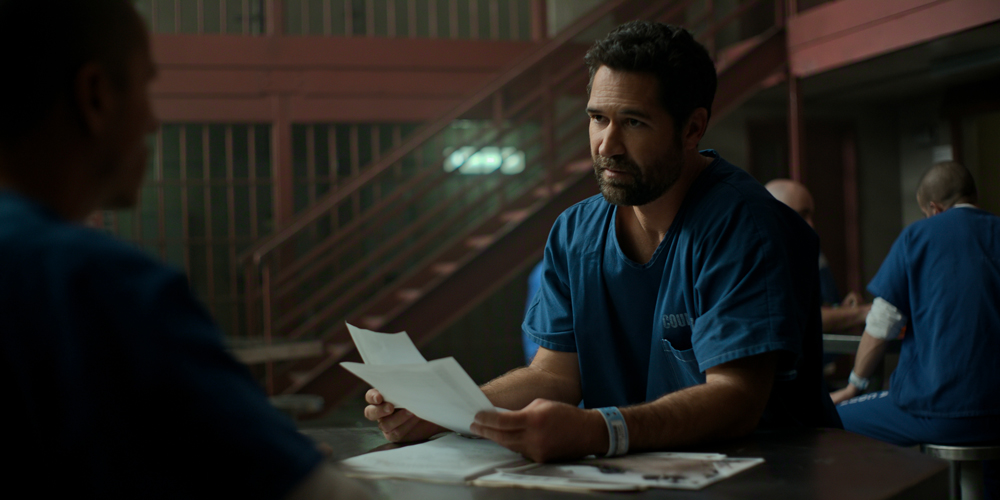

Depuis plus d’un mois, les réseaux sociaux sont envahis de posts qui prônent le changement. Mickey Haller ne semble pas être un adepte des injonctions du genre « New year, new me », et pourtant, cette nouvelle année va profondément le bousculer. Le créateur, co-showrunner et producteur exécutif de La Défense Lincoln, Ted Humphrey, et la co-showrunner et productrice exécutive de la série, Dailyn Rodriguez, l’ont affirmé auprès de Tudum : « La saison 4 est le parcours le plus intense et le plus personnel que nous ayons fait vivre à Mickey Haller jusqu’à présent ».

Diffusés le 5 février sur Netflix, ces 10 nouveaux épisodes portés par Manuel Garcia-Rulfo (Mickey), Becki Newton (Lorna), Neve Campbell (Maggie), Jazz Raycole (Izzy Letts), Angus Sampson (Cisco) ou encore Constance Zimmer (Dana Berg) s’annoncent (très) prometteurs.

Cette quatrième salve reprend juste après les événements survenus dans le final du troisième chapitre. Lors d’un contrôle routier, un policier signalait un liquide suspect s’écoulant du pare-chocs arrière de l’iconique voiture de l’avocat. Après l’ouverture du coffre, ces derniers ont découvert le corps sans vie de Sam Scales, escroc notoire et ancien client de Haller. Une situation inattendue, qui a immédiatement conduit à l’arrestation de Mickey.

Adaptée du sixième roman de la saga, L’innocence et la loi, cette nouvelle saison place l’avocat face à ce qui s’annonce comme l’affaire la plus difficile de sa carrière : prouver sa propre innocence. Avec son équipe, il doit reconstituer les derniers agissements de Sam Scales, démêler une escroquerie obscure et affronter à la fois le bureau du procureur, le FBI et les zones d’ombre de son propre passé.

Dans les premières minutes dévoilées en avant-première par Netflix, Mickey expose sa vision des affaires criminelles à un codétenu qui lui demande d’examiner son dossier : « Chaque affaire de meurtre est comme un arbre […] Alors si vous êtes accusé de meurtre, il vous faut une hache : abattez cet arbre et réduisez-le en cendres. » Une métaphore qui résonne comme un avertissement autant qu’un programme que l’on compte bien binger jusqu’à la dernière minute.

Pour Ted Humphrey, cette épreuve laissera une trace durable : « On ne peut pas traverser une telle [situation] sans en être profondément marqué, confie-t-il à Tudum. Être accusé à tort et devoir se battre pour sa survie… ça vous change forcément. » Mickey Haller survivra-t-il à cette épreuve, et surtout, dans quel état en ressortira-t-il ? La réponse le 5 février, sur Netflix.

Annoncé depuis plusieurs mois, le livre de Gisèle Pélicot, Et la joie de vivre, paraîtra le 17 février aux éditions Flammarion. Le livre arrive un an après le procès hors norme qui s’est tenu à Avignon à l’automne 2024, et qui a fait de cette femme de 72 ans l’une des figures les plus emblématiques de la lutte contre les violences sexuelles en France. Tiré à grande échelle et traduit dans plus de 20 langues, le livre bénéficiera d’une sortie internationale simultanée.

Dans cet ouvrage, Gisèle Pélicot prend la parole pour la première fois à la première personne. Écrit avec la journaliste Judith Perrignon, il s’ouvre sur les premiers jours du procès des viols de Mazan et retrace les mois d’audience. Il raconte l’expérience de l’auteure : ce qu’elle a traversé pendant des années, lorsqu’elle était droguée à son insu par son mari, Dominique Pélicot, qui l’avait livrée, inconsciente, à des hommes recrutés en ligne.

Gisèle Pélicot décrit la sidération, la douleur, la fatigue, mais aussi les étapes de reconstruction : apprendre à habiter de nouveau son corps, affronter son regard dans le miroir et trouver des raisons de continuer à vivre. Elle revient sur l’exposition médiatique du procès, les soutiens et la manière dont cette période a bouleversé sa perception d’elle-même et du monde.

Le récit de Gisèle Pélicot prolonge la décision qu’elle a posée au tribunal : refuser le huis clos et rendre publics des faits de violences sexuelles. Cela a fait de son procès un événement médiatique mondial. Elle a placé la question de la « soumission chimique » au cœur des discussions sur le consentement, la responsabilité collective et le traitement des victimes par la justice.

Avant la parution du livre de sa mère, c’est Caroline Darian, sa fille, qui avait pris la plume. En 2022, elle publiait Et j’ai cessé de t’appeler papa, un récit autobiographique sur la découverte de l’horreur qui se jouait dans sa famille et sur l’effondrement de celle-ci.

En mars dernier, elle a également publié Pour que l’on se souvienne, dans lequel elle partage son regard sur le procès et poursuit son engagement contre la soumission chimique et pour une meilleure prise en charge des victimes.

Quelques heures après la perquisition des bureaux français de X par la justice française, Elon Musk et son entourage ont vigoureusement pris à partie la France et l'Europe, qu'ils accusent de basculer dans un régime totalitaire. Le compte French Response, rattaché au ministère des affaires étrangères, n'a pas hésité à répliquer en attaquant le milliardaire.

Bon, je vous en parlais déjà en mai dernier , la justice française avait décidé de s'attaquer aux VPN pour lutter contre le piratage des matchs de foot. Et bien devinez quoi ? Ils ont remis le couvert, et cette fois c'est encore plus costaud !

Le 18 décembre dernier, le Tribunal judiciaire de Paris a rendu une nouvelle ordonnance à la demande de la Ligue de Football Professionnel et de sa branche commerciale. Du coup, les gros du secteur des tunnels chiffrés vont devoir obtempérer : CyberGhost, ExpressVPN, NordVPN, ProtonVPN et Surfshark sont tous dans le viseur. Hop, 5 services de confidentialité d'un coup qui se retrouvent obligés de jouer les censeurs !

Concrètement, ces fournisseurs doivent bloquer l'accès à 13 domaines pirates, parmi lesquels miztv.top, strikeout.im, qatarstreams.me ou encore prosmarterstv.com. Bref, les sites de streaming foot gratuit vont avoir la vie dure. Et le plus flippant dans l'histoire c'est que ce dispositif est "dynamique", ce qui signifie que l'ARCOM peut rajouter de nouvelles adresses à la liste quand bon lui semble, sans repasser devant un juge. Les blocages resteront donc actifs pour toute la saison 2025-2026.

L'argument massue du tribunal c'est que, je cite : "la neutralité technique n'équivaut pas à l'immunité juridique". En gros, ce n'est pas parce que un service de VPN promet de ne rien logger et de protéger la vie privée de ses utilisateurs que ces entreprises peuvent ignorer les injonctions des ayants droit. Les juges ont donc balayé d'un revers de main l'argument des obligations contractuelles envers les clients. Adios la promesse d'anonymat quand la LFP débarque avec ses avocats !

D'ailleurs, parlons un peu de mon partenaire NordVPN puisqu'ils font partie de la liste des concernés. Car même si cette décision cible le streaming de foot pirate, ça pose quand même des questions sur l'avenir de ces services...

En effet, ce qu'il y a de bien avec un service comme NordVPN, c'est qu'il permet de protéger sa vie privée, de sécuriser ses connexions Wi-Fi publiques et d'accéder à des contenus bloqués géographiquement de façon légitime. En plus de ça, avec leur politique no-log auditée et leurs serveurs présents dans plus de 110 pays, c'est quand même la référence pour ceux qui veulent surfer tranquilles. Et avec les promos actuelles, ça revient à quelques euros par mois pour protéger jusqu'à 10 appareils. Jetez un œil à leurs offres (lien affilié) si vous cherchez à sécuriser votre connexion, et pas juste pour mater du foot pirate, hein !

Bref, comme je le disais dans mon article précédent, toute cette histoire, c'est un peu comme essayer d'arrêter l'eau qui coule avec une passoire. Les pirates les plus motivés changeront simplement de service ou trouveront d'autres moyens de contournement. Et pendant ce temps, les utilisateurs lambda qui se servent d'un VPN pour des raisons parfaitement légitimes, genre protéger leurs données dans les McDo au Wi-Fi douteux, se retrouvent avec des services potentiellement bridés.

Voilà, reste à voir comment tout ça sera appliqué dans la vraie vie. Les questions techniques sont nombreuses et les fournisseurs basés hors de France pourraient très bien répondre "mdr" aux injonctions parisiennes. En attendant, surveillez de près les évolutions de votre service préféré dans les prochains mois...

La Commission européenne a lancé un appel à commentaires pour une nouvelle initiative stratégique intitulée « Vers des écosystèmes numériques ouverts européens », dont l’adoption est prévue au premier trimestre 2026. Motivée par les objectifs essentiels de souveraineté technologique et de cybersécurité, cette initiative vise à réduire la dépendance de l’Union européenne vis-à-vis des infrastructures numériques non européennes en renforçant le secteur open source européen. S’appuyant sur la stratégie 2020-2023 en matière de logiciels open source et complétant la future loi sur le développement du cloud et de l’IA, cette feuille de route vise à identifier les obstacles à l’adoption, à soutenir le développement des communautés et des start-ups open source, et à garantir que les technologies ouvertes dans des secteurs critiques tels que l’IA, le cloud et les applications industrielles soient développées et régies dans un cadre européen sûr, compétitif et transparent.

L’appel à commentaires suscite un certain enthousiasme de la communauté Open Source, avec 334 réponses moins d’une semaine après son ouverture. Cf. ces statistiques.

Continuez la lecture pour le détail des questions posées, quelques éléments de contexte et quelques éléments de réponses possible.

On peut identifier dans l’appel à commentaires une dizaine de questions, divisées en questions explicites (posées spécifiquement aux parties prenantes dans la consultation) et questions implicites (les problèmes sous-jacents que l’initiative cherche à résoudre).

Ces questions sont répertoriées directement aux pages 3 et 4 afin que les parties prenantes puissent y répondre :

Voici les questions fondamentales qui motivent la nécessité de cette initiative pour la Commission, que l’on retrouve tout au long du contexte politique et de la définition du problème (pages 1-2) :

Comme indiqué en intro, cette consultation a pour but (entre autres) de réviser la Stratégie Open Source 2020-2023 de la Commission européenne. Voici une analyse rapide de son bilan.

Cette stratégie se définissait par son slogan "Think Open". Le point clef, qu’on lui a reproché à son époque, est qu’elle était principalement une stratégie de transformation interne et culturelle (comment la Commission gère son informatique), plutôt qu’une stratégie de politique industrielle (comment l’Europe construit sa filière).

La stratégie 2020-2023 a été une étape culturelle nécessaire mais insuffisante.

Nous appelons donc à ce que la nouvelle initiative (2026) opère ce basculement : passer de l’Open Source comme « bonne pratique administrative » à l’Open Source comme « arme de souveraineté industrielle ».

La Feuille de route thématique « La voie du logiciel libre vers la souveraineté numérique et la compétitivité de l’Union européenne » rédigée par un groupe d’experts (dont je (NdM: Stefane Fermigier) faisais partie) de l’Alliance européenne pour les données industrielles, l’Edge et le Cloud, et publiée par la Commission en juillet 2025 fournit un certain nombre d’éléments de réponses aux questions ci-dessus. Avec 70 propositions il y a évidemment de quoi « faire son marché ». Voici quelques éléments de réponse possibles extraits du document.

Forces :

Faiblesses :

Principaux obstacles :

(i) À l’adoption et à la maintenance :

(ii) Vers des contributions durables :

Le document identifie la valeur ajoutée dans plusieurs dimensions, en se concentrant principalement sur la souveraineté numérique, la sécurité, la résilience économique et la durabilité.

Exemples concrets et facteurs :

La feuille de route propose des actions (70 au total) réparties en cinq piliers afin de soutenir le secteur et de contribuer à la souveraineté et à la cybersécurité, notamment :

1. Développement technologique :

2. Développement des compétences :

3. Pratiques d’approvisionnement :

4. Croissance et investissement :

5. Gouvernance :

La feuille de route donne explicitement la priorité aux technologies Cloud, Edge et Internet des objets (IoT).

Pourquoi ces technologies sont-elles prioritaires ?

NB: d’autres domaines prioritaires peuvent également être mis en avant, en dehors de la feuille de route, notamment le collaboratif (bureautique).

Le document identifie les secteurs suivants dans lesquels l’open source peut stimuler la compétitivité et la résilience (p. 50-53) :

Commentaires : voir le flux Atom ouvrir dans le navigateur

Longtemps cantonnées à l’ombre du débat public, les installations de traitement de données émergent désormais comme un sujet de préoccupation majeur pour les Américains. L’année écoulée a vu naître une vague de contestation d’ampleur nationale face à la multiplication exponentielle de ces complexes technologiques. Des dizaines de communautés locales se mobilisent contre l’implantation de nouveaux ... Lire plus

L'article Les infrastructures cloud au cœur d’une mobilisation citoyenne sans précédent est apparu en premier sur Fredzone.